Как гласит известная поговорка, «беда не приходит одна». Не успели еще все отойти от уязвимостей Spectre и Meltdown и связанных с ними проблем, главным образом в продуктах на CPU Intel, как стало известно о целом ряде дыр в безопасности процессоров AMD, позволяющих атакующим получить доступ к защищенным данным.

Как гласит известная поговорка, «беда не приходит одна». Не успели еще все отойти от уязвимостей Spectre и Meltdown и связанных с ними проблем, главным образом в продуктах на CPU Intel, как стало известно о целом ряде дыр в безопасности процессоров AMD, позволяющих атакующим получить доступ к защищенным данным.

Соответствующий отчет опубликовали специалисты израильской компании CTS Labs, занимающееся исследованиями и консультациями в области компьютерной безопасности. Также они запустили сайт amdflaws.com, посвященных найденным уязвимостям.

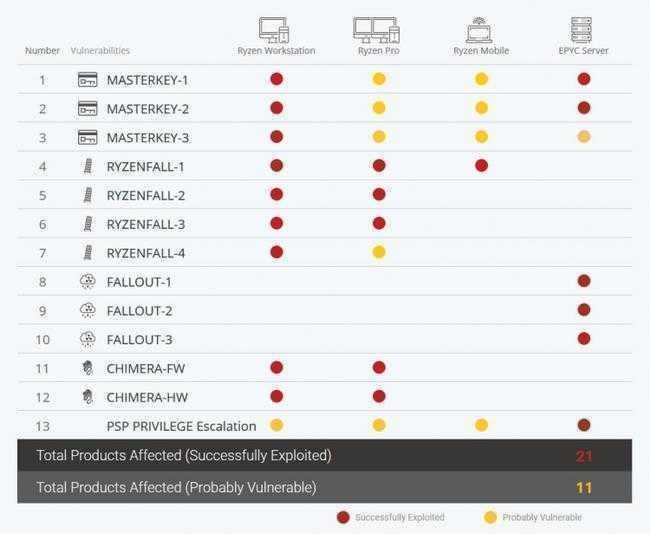

Всего специалисты компании CTS Labs, о которой до этого никто не слышал, выделили 13 уязвимостей в процессорах AMD EPYC, Ryzen, Ryzen Pro и Ryzen Mobile.

Важно отметить, что во всех случаях их эксплуатация требуют прав администратора, что существенно снижает их опасность и ограничивает область применения (руткиты, скрытие вредоносного ПО в PSP, обход проверок по цифровой подписи, блокировка работы материнской платы).

Все обнаруженные дыры CTS Labs разделила на четыре основных класса:

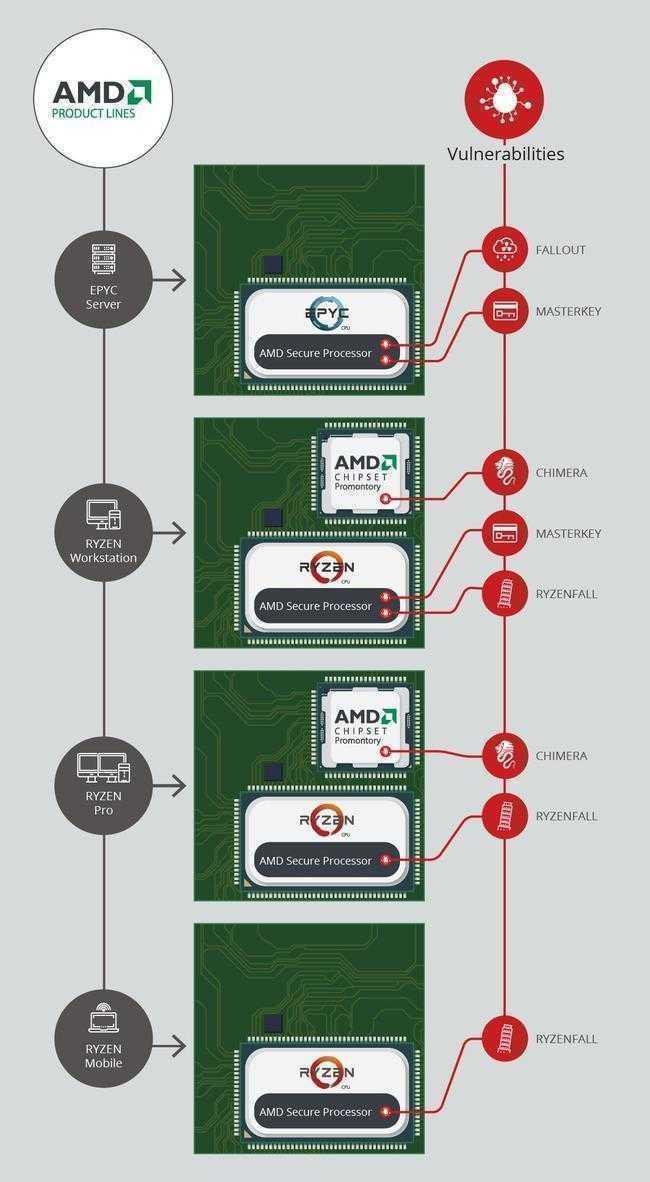

- Первый класс проблем, получивший кодовое имя MasterKey, затрагивает серверные процессоры EPYC и настольные Ryzen. Он позволяет атакующим отключить выполнение функций, выполняемых на уровне отдельного защищённого процессора (AMD Security Processor), обеспечивающего выполнение TPM-модулей (Trusted Platform Module). Например, можно отключить TPM-модули Firmware и Secure Encrypted Virtualization. Эксплуатация уязвимости производится путём перепрошивки BIOS в обход HVM (AMD Hardware Validated Boot).

- Второй класс проблем, представленных под кодовым именем Chimera, эксплуатирует бэкдор в чипcетах Ryzen и Ryzen Pro и позволяет удалённо выполнить код на уровне чипсета и атаковать прикреплённые к чипсету устройства, такие как SATA, USB, PCIe и сетевой адаптер. При помощи уязвимости можно организовать перехват передаваемых данных или обойти защиту памяти через манипуляции с DMA.

- Третий класс проблем, получивших имя Ryzenfall, затрагивает процессоры Ryzen, Ryzen Pro и Ryzen Mobile, и позволяет атакующему внедрить вредоносный код в аппаратное изолированное окружение AMD Secure OS, работу которого координирует отдельный процессор PSP (Platform Security Processor) на базе архитектуры ARM. В результате атаки можно получить доступ к закрытым областям памяти, таким как Secure Management RAM и AMD Secure Processor Fenced DRAM.

- Четвёртый класс проблем, которым присвоено имя Fallout, затрагивает процессоры EPYC и позволяет выполнить код в аппаратное изолированном окружении AMD Secure OS. Описание Fallout аналогично проблеме Ryzenfall.

В отличие от специалистов Google Project Zero, которые около полугода держали в тайне информацию о найденных уязвимостях Spectre и Meltdown, чтобы производители и разработчики ОС могли подготовить соответствующие исправления, израильские безопасники опубликовали отчет сразу после того, как уведомили AMD, Microsoft, HP, Dell и других о проблеме. И это само по себе выглядит странно.

В AMD подтвердили, что получили отчет, но пока не могут сказать большего, поскольку заняты изучением предоставленной информации.

«Мы только что получили отчет от компании CTS Labs, заявляющей о существовании потенциальных уязвимостей в безопасности некоторых наших процессоров. Мы активно изучаем и анализируем эту информацию. Мы ранее не слышали об этой компании и считаем довольно странным публикацию этих фактов в прессе без выделения нам достаточного количества времени для ознакомления и изучения этих результатов. Безопасность всегда являлась главным приоритетом AMD, мы постоянно работаем над ее обеспечением для наших пользователей по мере появления новых рисков», — прокомментировал представитель AMD.

Конечно, пока нельзя исключать возможность того, что данные об уязвимостях в процессорах ложные и сам отчет – целенаправленная кампания против AMD . Но сейчас уже есть некоторые отчеты, указывающие на правдивость этих сведений. Гади Эврон, руководитель компании Cymmetria, подтвердил работоспособность прототипов эксплоитов для описанных уязвимостей, полученных от CTS Labs. Аналогичное подтверждение опубликовал руководитель Trail of Bits, еще одной компании, специализирующейся на вопросах безопасности.

Вероятно, в ближайшие дни мы узнаем, реальна ли угроза и насколько все серьезно, а пока что не будем делать поспешных выводов.

В CTS Labs заявили, что на выпуск соответствующих исправлений для всех продуктов, затронутых этими уязвимостями, может уйти несколько месяцев. И точно так же, как и в случае с чипами Intel, полностью закрыть аппаратные дыры программными заплатками не выйдет.