На конференции Hope X эксперт по ИТ безопасности Джонатан Здярски (Jonathan Zdziarski) сообщил о присутствии бэкдора в операционной системе iOS, существование которого признала и сама компания Apple, но называет его «диагностическим инструментом».

На конференции Hope X эксперт по ИТ безопасности Джонатан Здярски (Jonathan Zdziarski) сообщил о присутствии бэкдора в операционной системе iOS, существование которого признала и сама компания Apple, но называет его «диагностическим инструментом».

В своей презентации Джонатан Здярски высказал мнение, что в компании Apple много работали над тем, дабы по запросам правоохранительных органов гарантировать доступ к информации на клиентских девайсах. Apple имеет возможность получать нелегальный доступ к девайсам с iOS и извлекать из них определённую информацию в обход парольной защиты. Подобный метод даёт возможность извлекать историю звонков, видео, SMS, контакты, фотографии и аудиозаписи, но этом для извлечения недоступны записи в ежедневнике, электронные письма или сведения посторонних приложений.

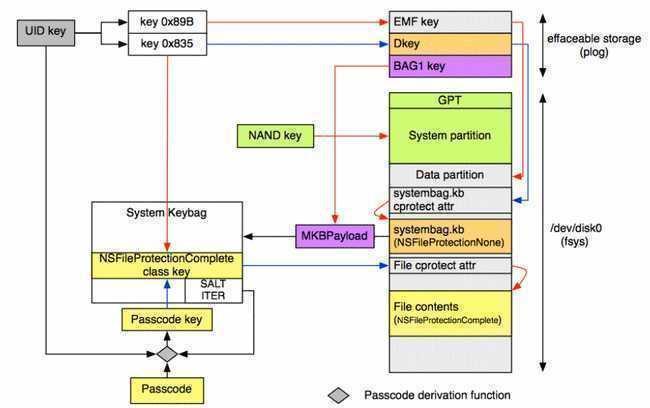

Джонатан Здярски говорит (https://pentest.com/ios_backdoors_attack_points_surveillance_mechanisms.pdf), что начиная с iOS 4, ещё когда он на профессиональном уровне занимался восстанавлением данных с девайсов iOS, схема криптографии почти не поменялась. Практически вся информация на девайсе шифруется с помощью ключа, который не имеет никакого отношения к паролю юзера и имеет исключительно аппаратное происхождение (NSProtectionNone).

На любом девайсе с iOS работают недекларированные службы, которые дают возможность дешифровать почти любые файлы пользователя. Здярски отмечает, что данные службы эксплуатируются в нескольких проприетарных программах некоторых изготовителей инструментов для компьютерной криминалистики: AccessData (Mobile Phone Examiner), Cellebrite и Elcomsoft.

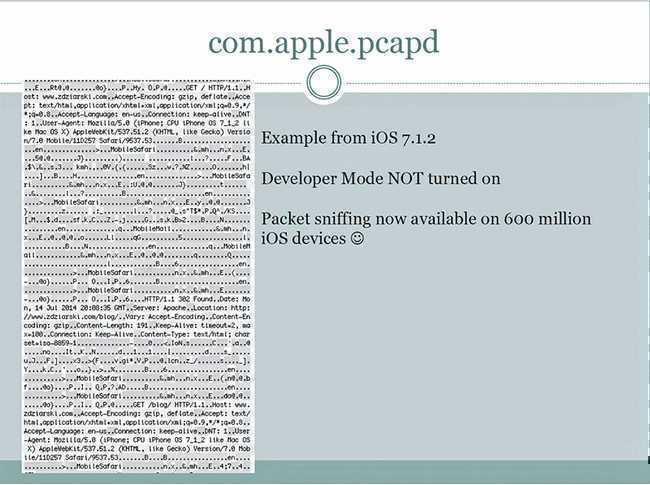

Компания apple в официальном сообщении признаёт (https://support.apple.com/kb/HT6331) присутствие скрытых, якобы диагностических, служб com.apple.mobile.house_arrest, com.apple.mobile.file_relay и com.apple.mobile.pcapd. Первые два дают возможность скопировать файлы с девайса, а последний (пакетный сниффер) используется при подключении ios-устройства к компьютеру для захвата пакетов. Хоть в компании Apple заявляют, что копируются только диагностические файлы, но в реально есть возможность копировать sms, видео, фото и тп.

Джонатан Здярски отмечает (http://www.zdziarski.com/blog/?p=3466), что он совсем не хотел обвинять компанию Apple в сотрудничестве с агентством национальной безопасности (АНБ) США либо в том, что backdoor (бэкдор, чёрный ход, back door) в систему вмонтирован злоумышленно. Да, это реально инструменты для диагностики, но, впрочем, ничто не мешает преступнику использовать их. К примеру, тот же сетевой анализатор трафика (сниффер), который без ведома юзера можно активировать удалённо.